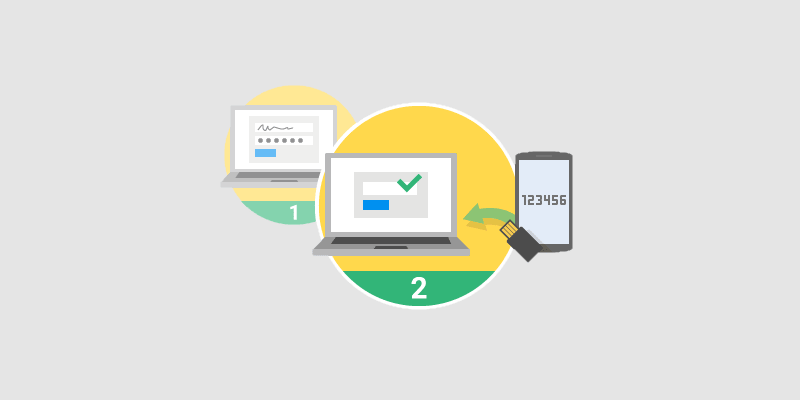

双因子认证 (2FA)是一种生物识别技术,是保护用户在线数据的最强大的方法之一。两位阿姆斯特丹大学的研究人员最新发现了一种新的攻击方式,可以利用这种认证方式的设计缺陷让用户暴露在攻击风险之中。

两位研究人员 Radhesh Krishnan Konoth 和 Victor van der Even 说他们在 2014 年就发现了这个缺陷,已经警告了 Google 和其它的在线服务商,甚至还将他们的发现展示给了一些银行,但是没有人在意。

这两位研究人员解释说,因为到现在为止他们还没有公开具体细节,所以许多人认为这个漏洞并不危险,不值得注意。但是他们有不同的看法。

设备间的应用同步是 2FA 的阿喀琉斯之踵

如他们所解释,攻击并不是由于软件开发缺陷导致,而是由于 2FA 的设计缺陷导致的。现在有个概念叫做“计算无处不在”,让应用和内容在设备之间可以同步,而如果攻击者可以访问受害者的 PC 就会让 2FA 的保护失效。

由此,各种在线服务中的 2FA 认证机制的设计缺陷会让攻击者可以使用诸如 iTunes 或 Google Play 商店来将恶意应用推送到用户的手机上,而不会触发 2FA 认证系统,甚至可以在用户手机的首屏上展示图标。

当然,攻击者首先得能将他的恶意应用通过 Google 和 Apple 的审查放到他们的应用商店,不过最近看起来这种情况已经比较常见了。

此外,这也需要攻击者能够完全访问你的 PC,无论是可以直接接触访问,还是通过恶意软件控制你的设备,以及偷窃了你的账户。

跨设备的应用同步本身并不是问题,问题是实现方式不对

无论如何,风险依然是存在的。研究人员称,使用 2FA 的服务应该要非常注意在不同设备间的应用同步的实现方式。

在问及如何在 2FA 服务中修复这个问题,特别是对于使用这种服务的 Google 而言,研究人员说,最好的办法是“将应用安装过程(即提示用户该应用的所需权限的地方)放到手机上去,而不是将它们放到浏览器中”。

更多的细节,可以看看下述视频:

以及可以参考两位研究人员的论文:“计算无处不在如何干掉了你的基于手机的双因子认证”。

aliyun aws 美橙都判定了google's authenticator