只需要一次次敲下退格键就够了!

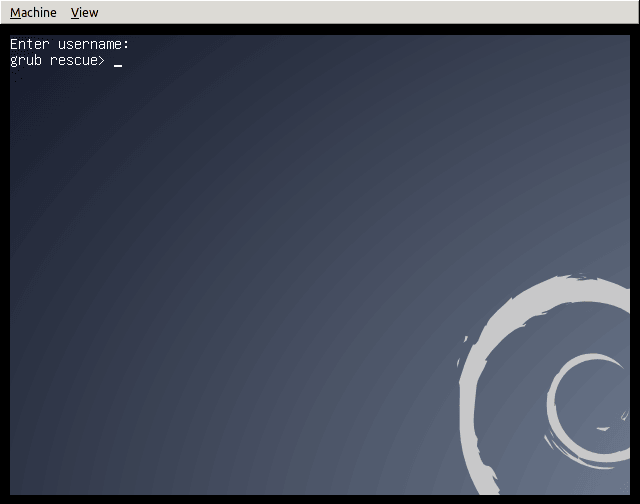

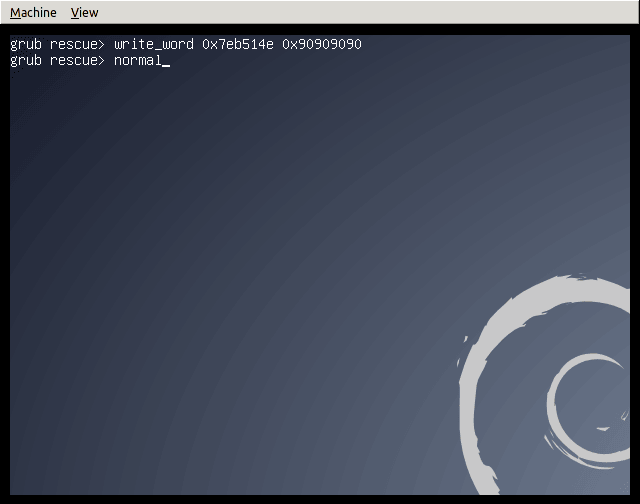

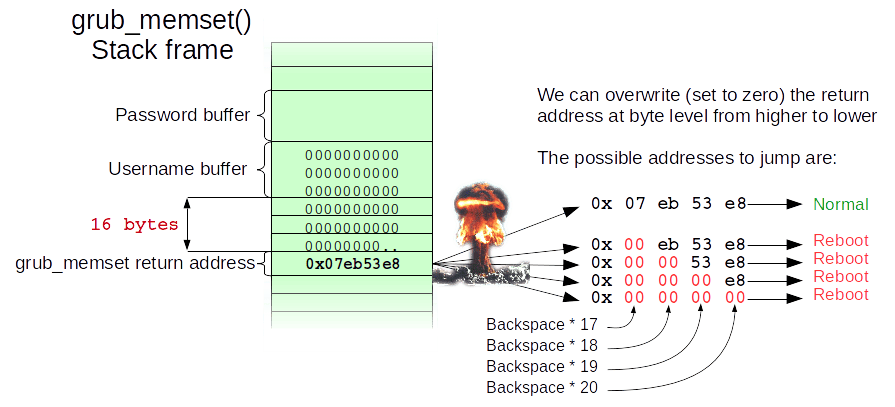

两位西班牙的安全研究人员发现了 Linux 的一个奇怪的零日安全漏洞,如果你的 Linux 使用了 GRUB2 密码保护,在输入用户名时,连击 28 个退格键就可以直接进入 GRUB2 救援模式 。

救援模式可是一个具有强大权限的外壳,从而再加上一些其它手段,你就可以直接获得该 Linux 的全部访问权力了。

具体的技术细节在此就不详述了,可以参考该零日漏洞的详细描述(中文)。

受影响的 GRUB2 跨度很大,从 2009 年发布的版本 1.98 到 2015 年发布的 2.02 均受影响。要想判断你的 GRUB2 是否受影响,可以在 GRUB2 引导提示 GRUB 用户名时,连续输入 28 个退格键即可,如果系统重启了或者出现了 GRUB 救援 shell,那说明就存在该漏洞。

需要说明的,该漏洞的利用需要几个条件:

- 需要能物理接触到你的 Linux 主机

- Linux 主机使用了受到漏洞影响的 GRUB2 软件

- GRUB2 使用了密码保护(如果你的 GRUB2 没有设置密码,本来就存在引导时被本地攻击的风险,包括进入单用户模式、救援模式等可直接绕过 Linux 正常启动后的用户验证)

这两位安全研究人员已经为此发布了紧急补丁, Ubuntu、Red Hat 和 Debian 也都发布了他们的补丁。

所以,这个事情提醒我们:“退一步,海阔天空” :D

哦,怪不得这两天grub更新了,原来是补漏洞

危害性不大,需要物理接触

危害性不大,需要物理接触

奇葩漏洞

哦。

CentOS 7.0 没有这个问题。

不会啊,GRUB2 2.02 是当前最新的。除非你打上了补丁,或者没启用验证。

涨姿势了~~~

这都退了28步了

你这个验证,是指的啥? 为用户设置密码吗?

(GRUB) 2.02~beta2 这是我机子上面的版本。

看来你没用过 GRUB2 里面验证。本文中有链接说明。

你在GRUB引导有密码保护么?

然……

你不会是在linux登录的时候按退格键吧……

前两天发的,最新的 CentOS 7.0 1511 是补了。

没设置密码。。。。。。。。。。。。。。

真想试一下

物理接触,进入系统的方法太多了。。。